简述MacOS的APP安全机制

简述MacOS的APP安全机制

Carkree本文简单介绍一下Mac的安全机制都有哪些,为什么MacOS号称最安全的系统?

三层防御机制

恶意软件防御机制由三层构成:

- 阻止恶意软件的启动或执行:App Store 或结合公证的门禁(Gatekeeper)

- 阻止恶意软件在客户系统上运行:门禁、公证和 XProtect

- 修复已执行的恶意软件:XProtect

第一层防御机制设计用于阻止恶意软件的分发,并使其一次都无法启动,这是 App Store 和结合公证的门禁的目标。

下一层防御机制是为了帮助确保任何 Mac 上出现恶意软件时可快速识别及阻止,以停止恶意软件的传播并修复恶意软件已渗透的 Mac 系统。这一层防御机制中除了门禁及公证外,还加入了 XProtect。

最后,XProtect 运作以修复已设法成功执行的恶意软件。

门禁(Gatekeeper)和公证

Gatekeeper是一项安全机制,它用来验证应用程序有没有经过Apple公证或签名。公证就是Apple对软件进行扫描,检测是否包含恶意成分。

默认情况下,门禁只会允许具有App Store签名和经过Apple公证的软件运行。

我们可以在设置–隐私与安全性–允许以下来源的应用程序这一选项中找到它。

对签名的验证可向用户证明自开发者构建软件并签名以来,其软件未被篡改。公证用来证明开发者已向Apple提供代码副本以检查恶意软件,且未发现已知的恶意软件。通过公证审核的App会被授予公证票据,公证票据通常已经打包在App中,这样即使处于离线状态,门禁也可验证并启动App。

Mac的所有应用都在沙箱内运行,以限制其访问其他 app 存储的数据。如果来自 App Store 的 app 需要从另一个 app 访问数据,则它只能通过使用 macOS 提供的 API 和服务来执行此操作。

没有App Store签名和未经过Apple公证的应用程序在执行时会被门禁阻止:

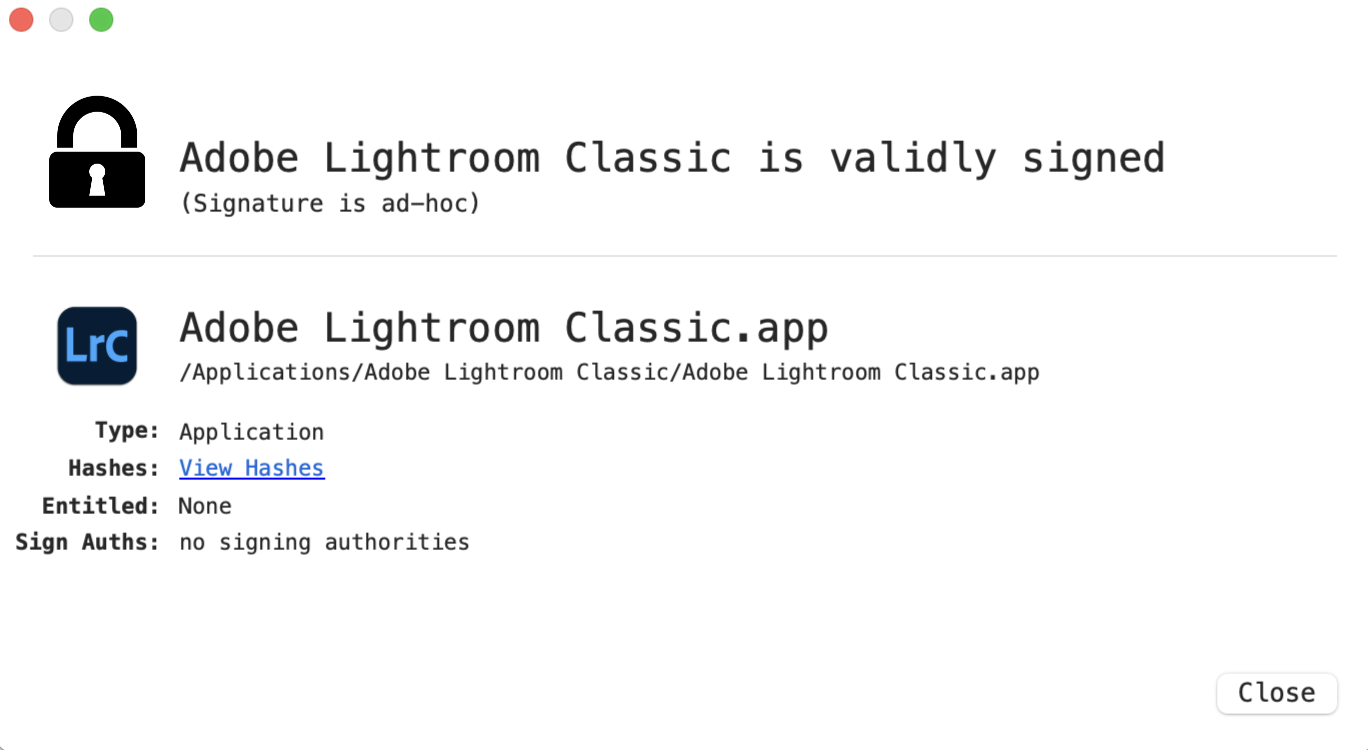

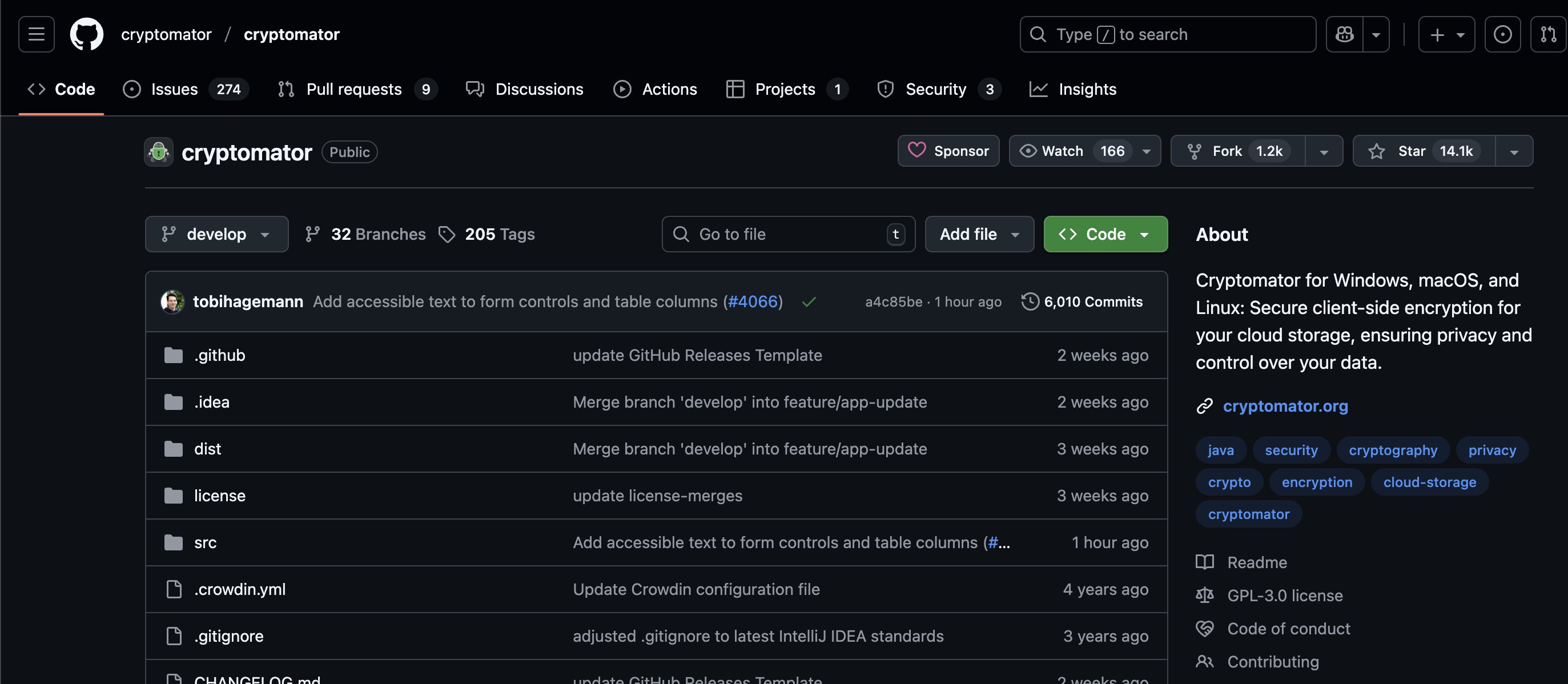

实践一下,我们使用What’s Your Sign工具来查看某个文件的签名信息。

上图是我用它查看我的盗版Adobe软件时候出现的信息,“Signature is ad-hoc”代表这个软件的签名类型ad-hoc,ad-hoc是一种临时签名。

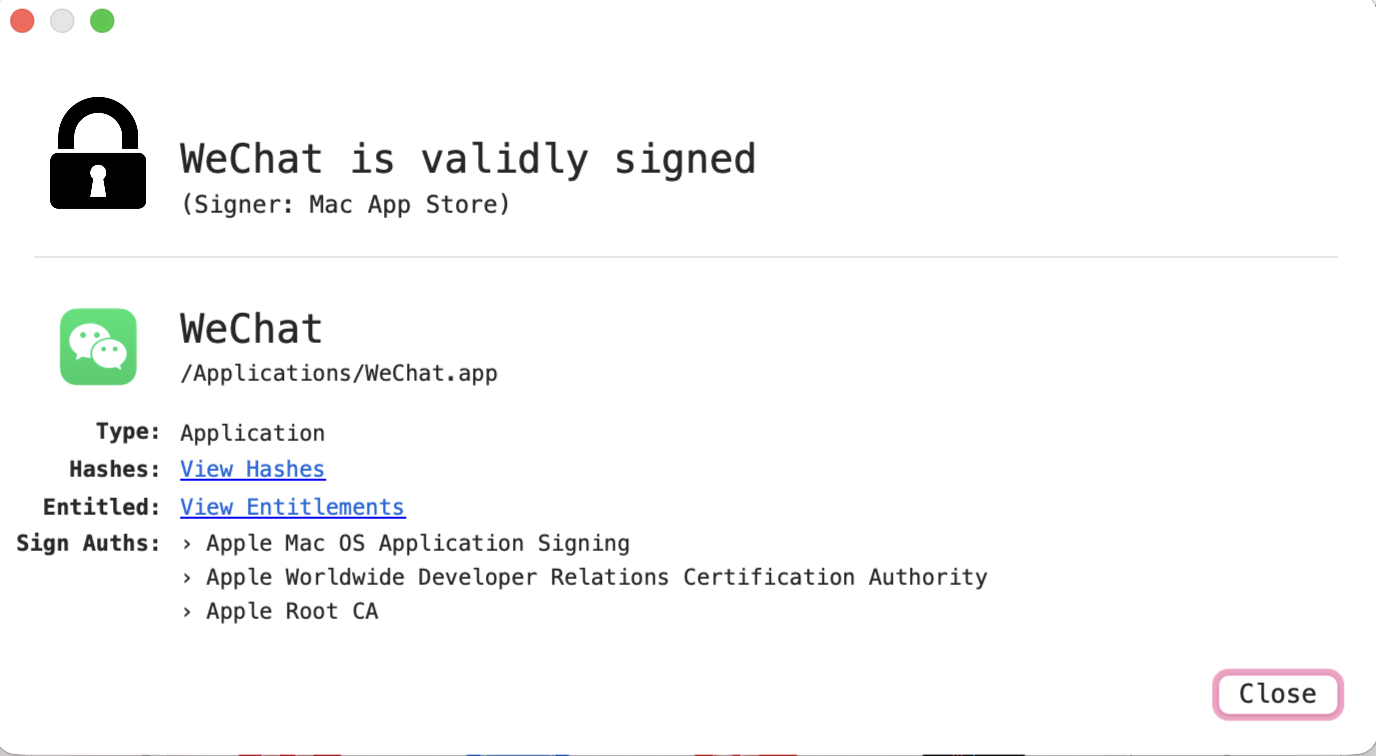

用同样的方式检查微信的签名,则显示为Mac App Store。

XProtect

XProtect是一种防病毒技术,它基于签名来检测和移除恶意软件。Apple会监视新的恶意软件感染和威胁,并自动更新签名,以保护Mac免受恶意软件侵害。

当App首次启动或APP发生更改的时候,XProtect会在后台自动启动,以检查是否含已知的恶意内容。XProtect检测到已知的恶意软件时,会阻止软件并将其移到废纸篓。

如果恶意软件已侵入 Mac,XProtect 还包含修复感染的技术。例如,它包括的引擎可基于 Apple 自动发布的更新(作为系统数据文件自动更新和安全性更新的一部分)来修复感染。此系统会在收到更新信息后立即移除恶意软件,并继续定期检查是否感染。

Apple 会根据最新的威胁情报自动发布 XProtect 的更新。macOS 默认每天检查这些更新。

系统完整性保护(SIP)

SIP是一项安全技术,旨在帮助防止潜在恶意软件修改 Mac 上受保护的文件和文件夹。

该技术是为了保护系统核心文件和目录不被篡改,包含了/System、/bin、/usr等目录。

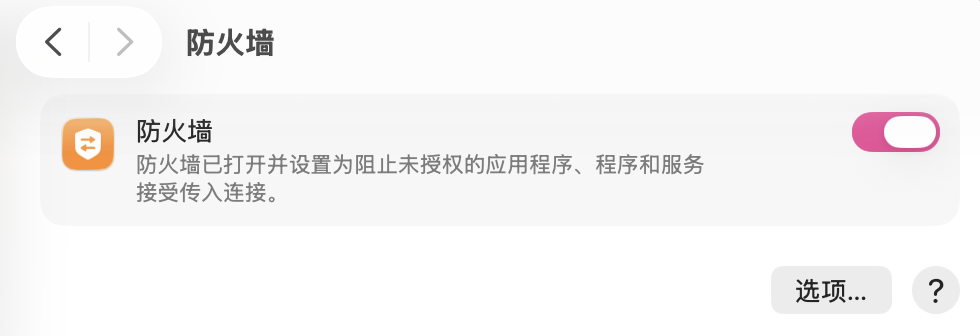

防火墙

Mac在设置中自带了防火墙,可以阻止传入连接(即入站,外部网络访问计算机)

结尾

上述这些机制有效地限制了很大一部分恶意软件的执行,尽管这似乎降低了一点自由度,不过你仍可以通过一些手段开启允许任何来源的App运行并关闭系统完整性保护。Mac虽然号称永远不会中病毒——的确,我们不需要杀毒软件——但并不代表真的不会中病毒,不代表真的没有针对MacOS的病毒,这么说只是因为macos市场占比比Windows低且具有更多安全机制。所以,确保系统安全的最重要的一点是不要运行来源不明的软件

参考资料

https://support.apple.com/zh-cn/guide/security/sec469d47bd8/web ,作了一些详细解释和修改

就这些,想到什么再补充吧

本文使用CC BY-NC-SA 4.0协议进行许可